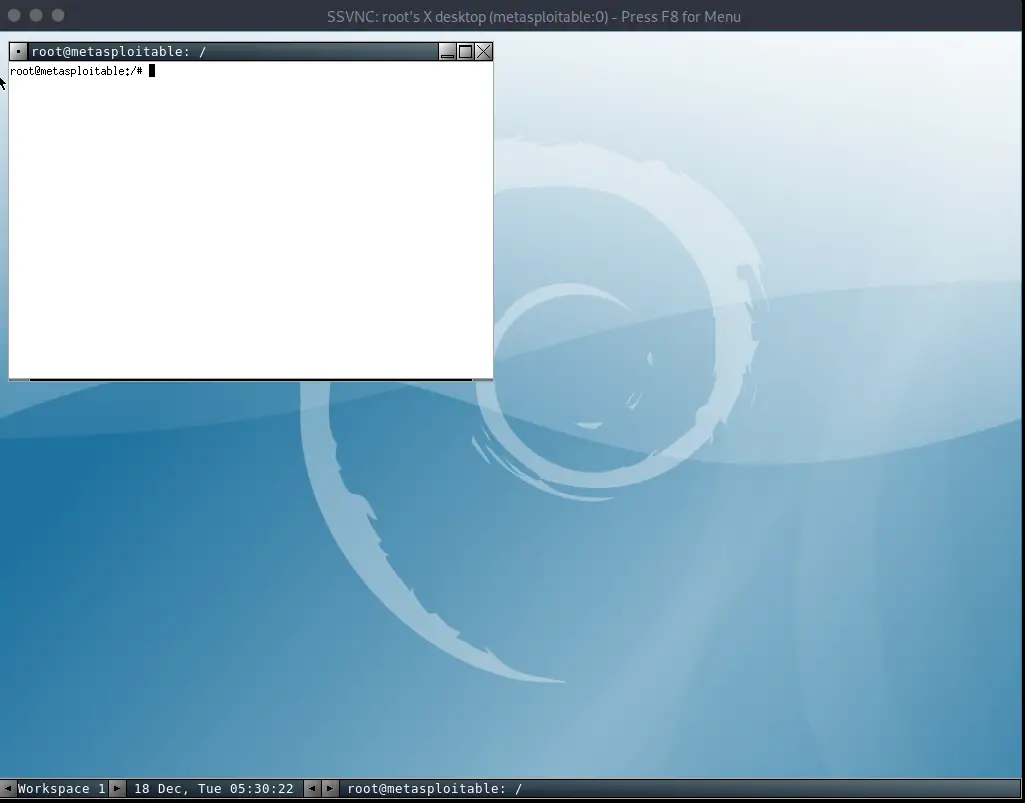

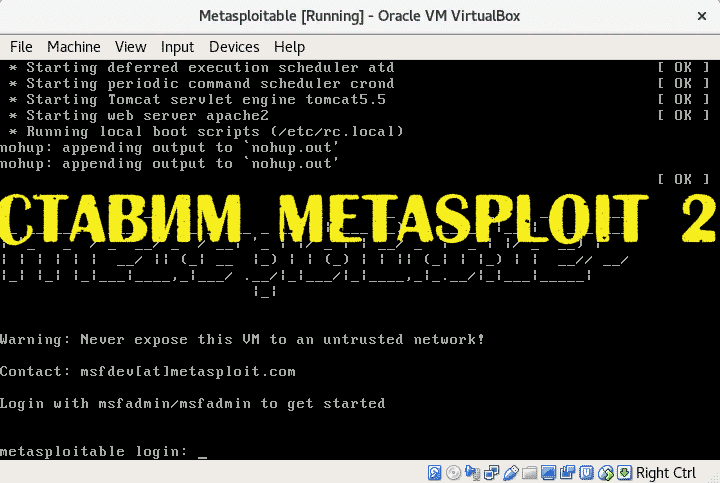

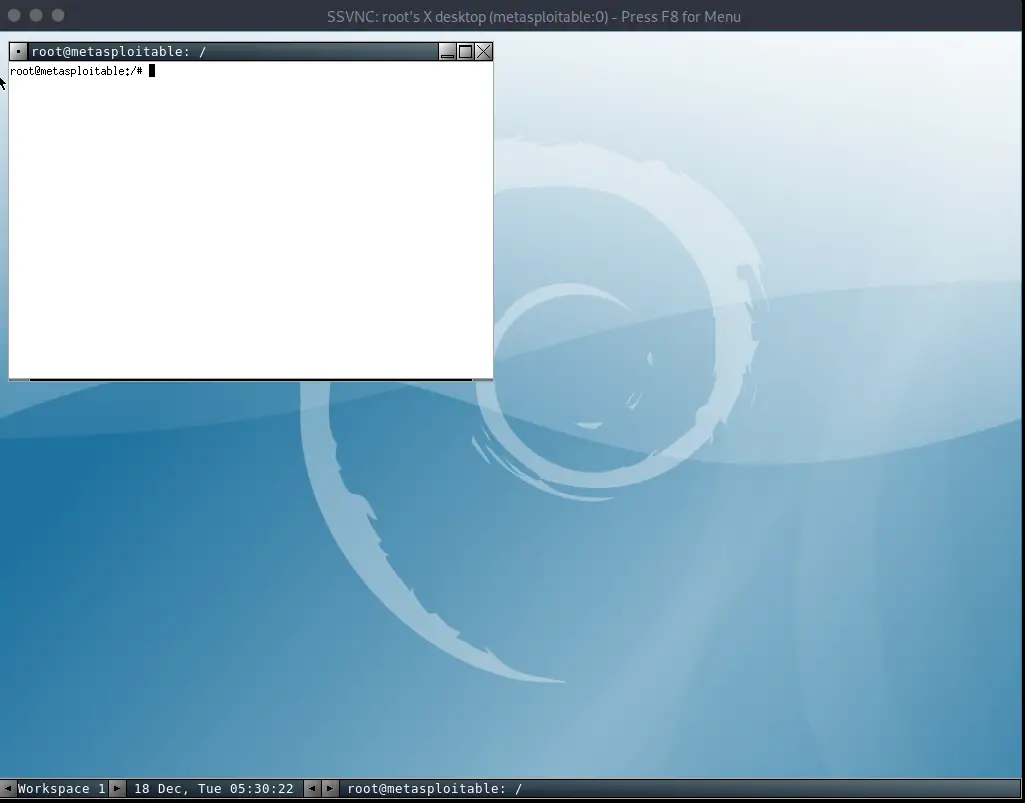

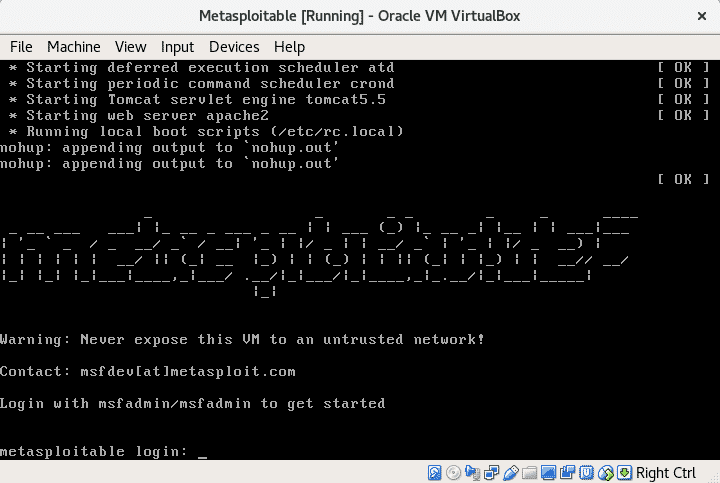

Rapid7 metasploit. Metasploitable. Metasploitable3-ub1404 это. Как войти в систему metasploitable. Metasploitable 2.

Rapid7 metasploit. Metasploitable. Metasploitable3-ub1404 это. Как войти в систему metasploitable. Metasploitable 2.

|

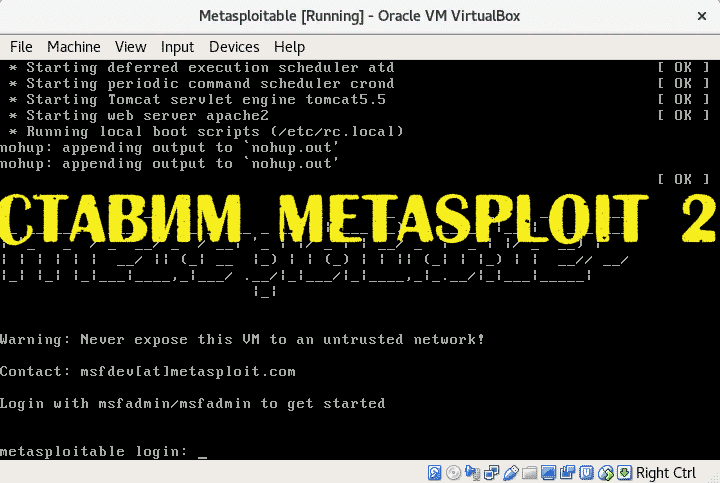

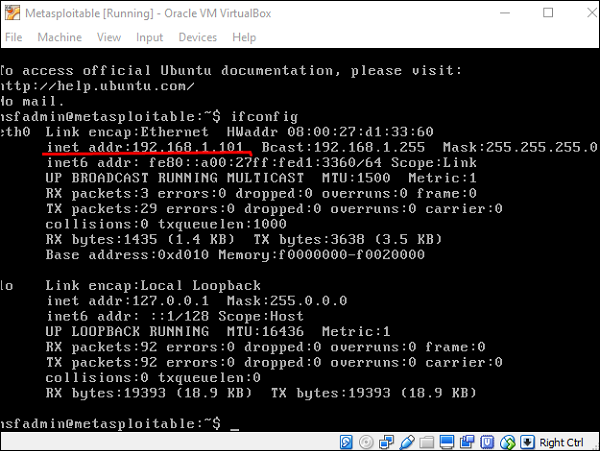

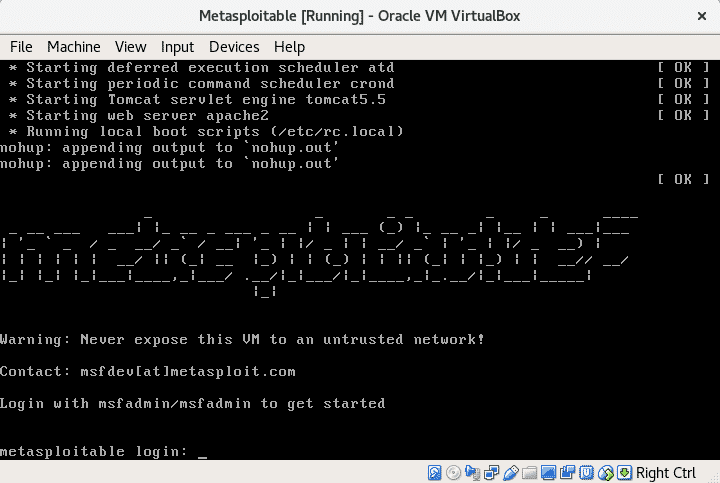

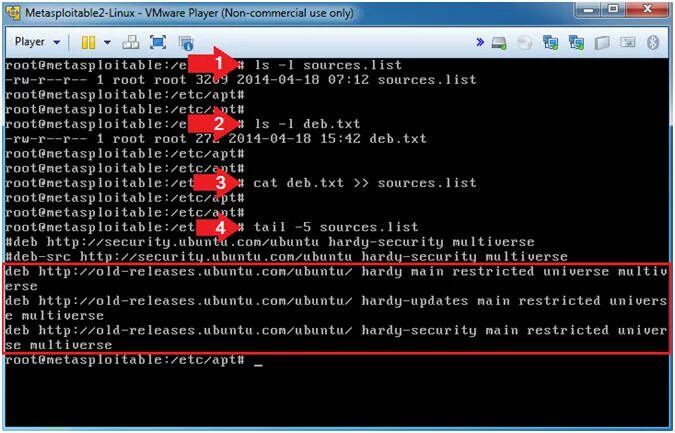

Metasploitable 2. Metasploitable. Metasploitable установка. Виртуал бокс. Metasploitable.

Metasploitable 2. Metasploitable. Metasploitable установка. Виртуал бокс. Metasploitable.

|

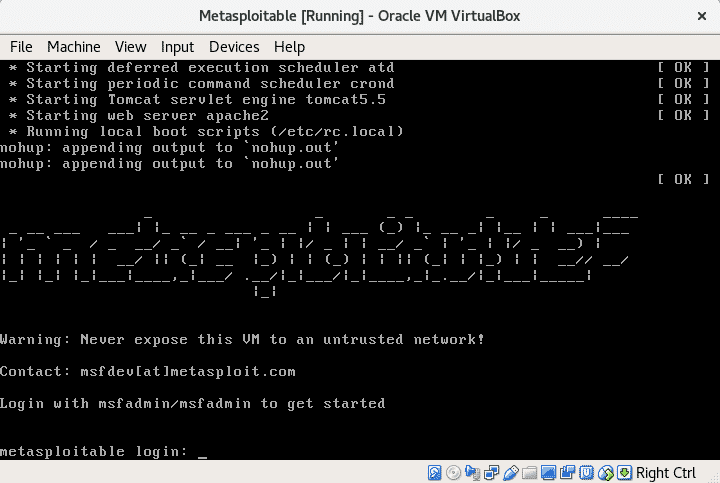

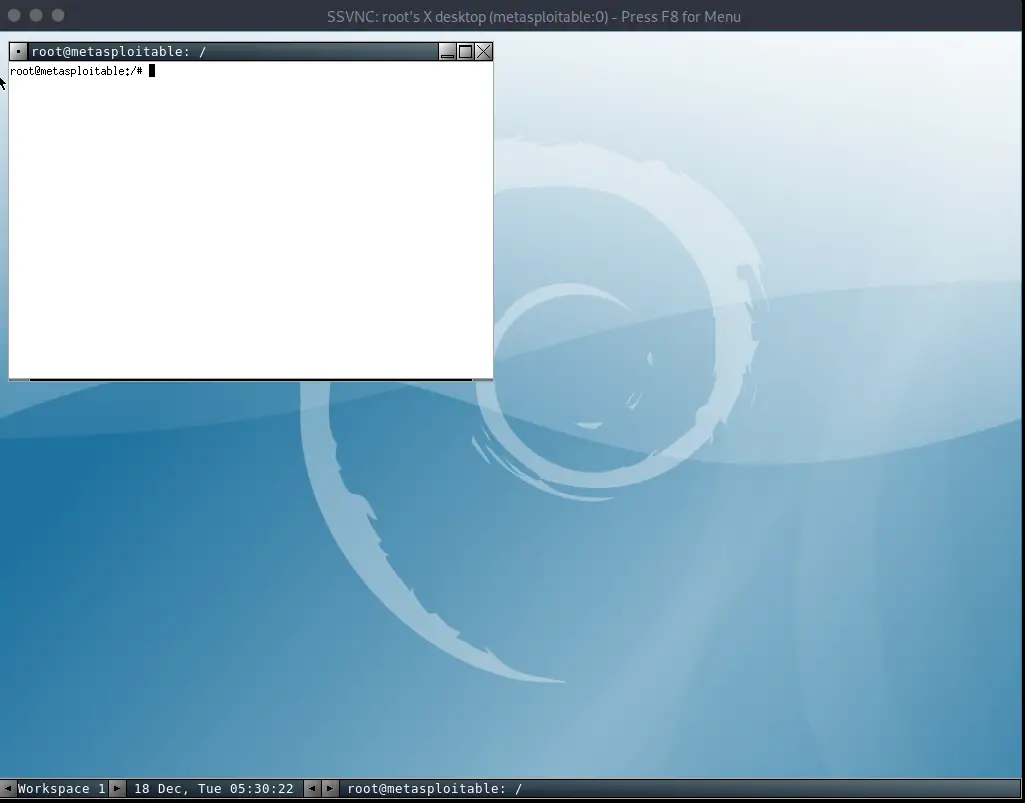

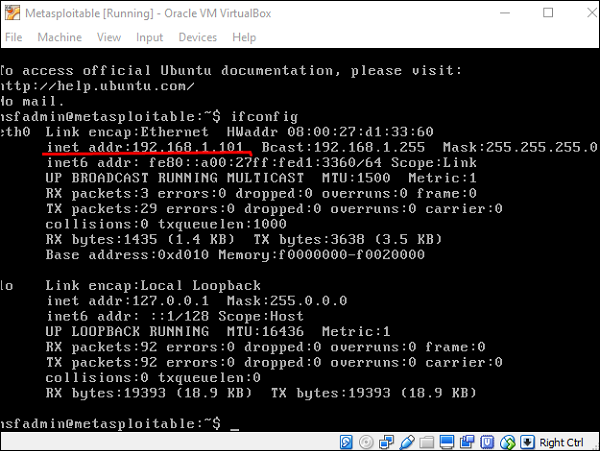

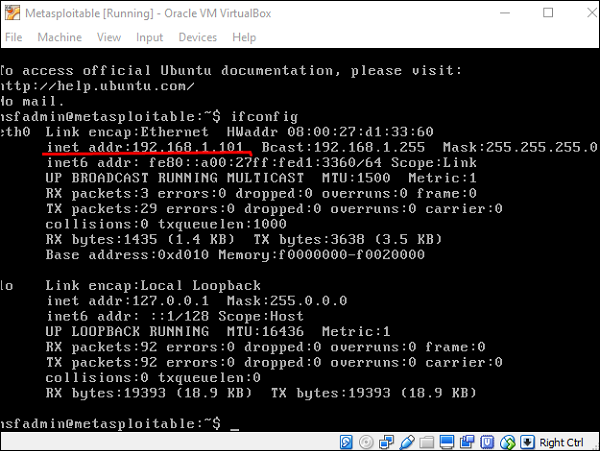

Metasploitable 2. Metasploitable. Desktop central. Metasploit framework. Metasploitable.

Metasploitable 2. Metasploitable. Desktop central. Metasploit framework. Metasploitable.

|

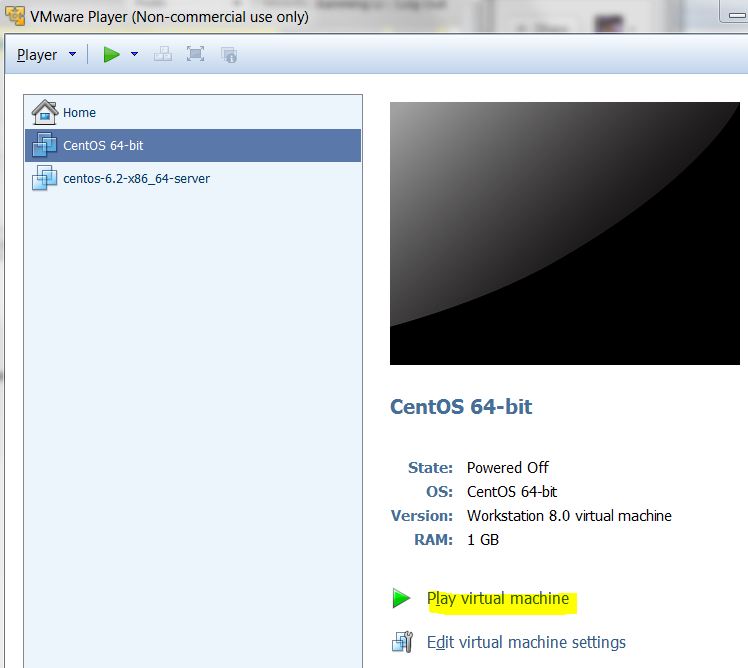

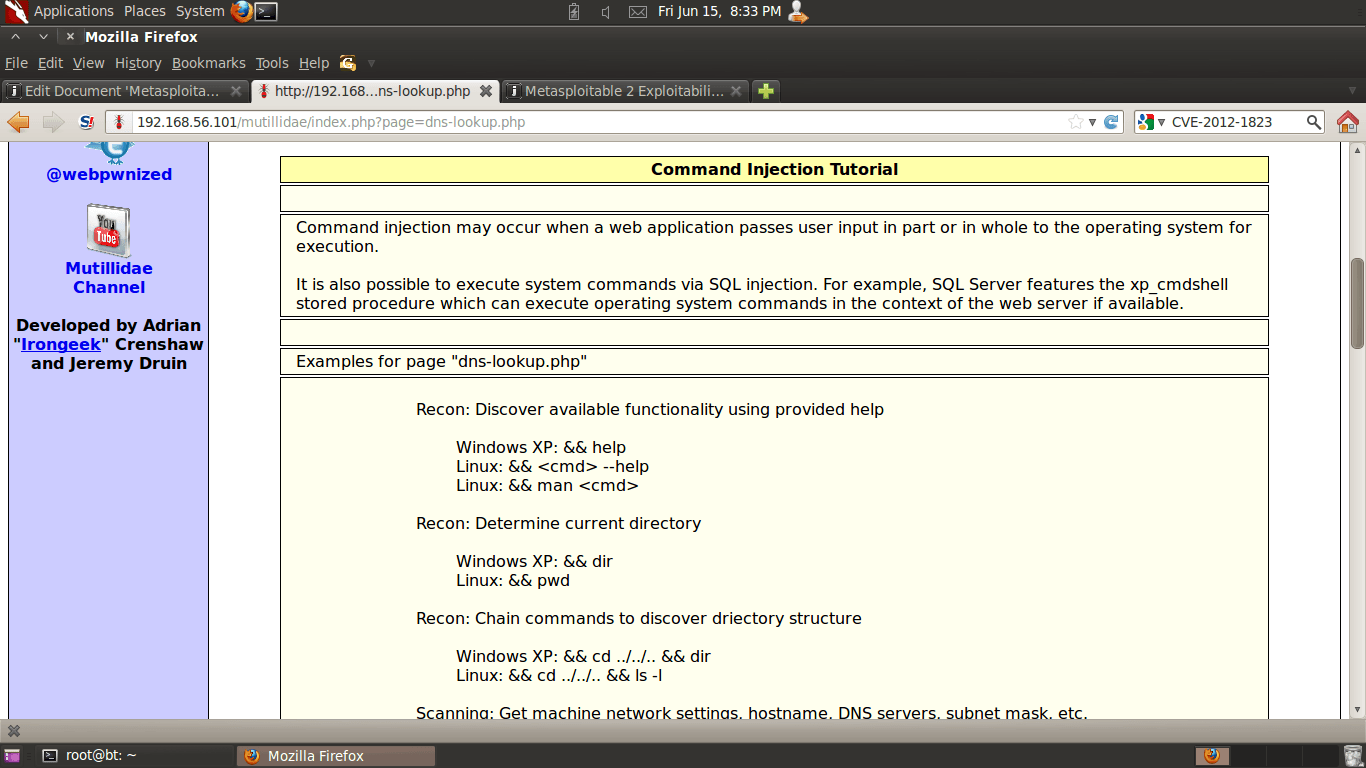

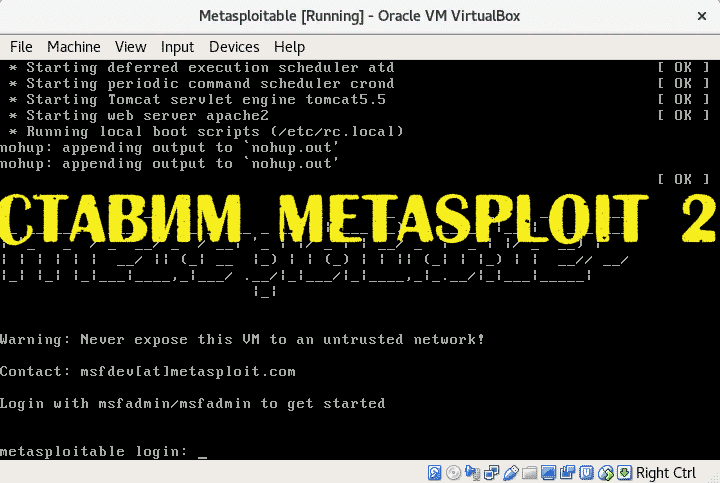

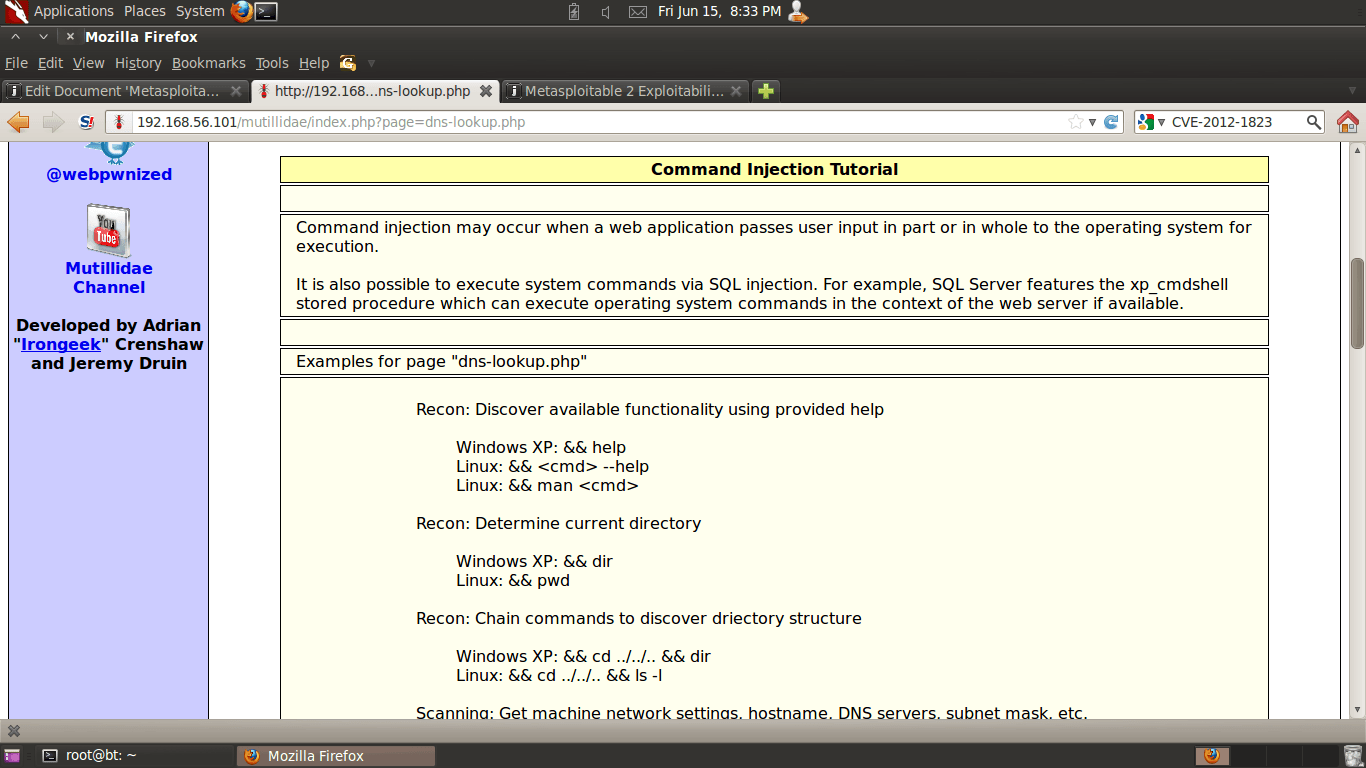

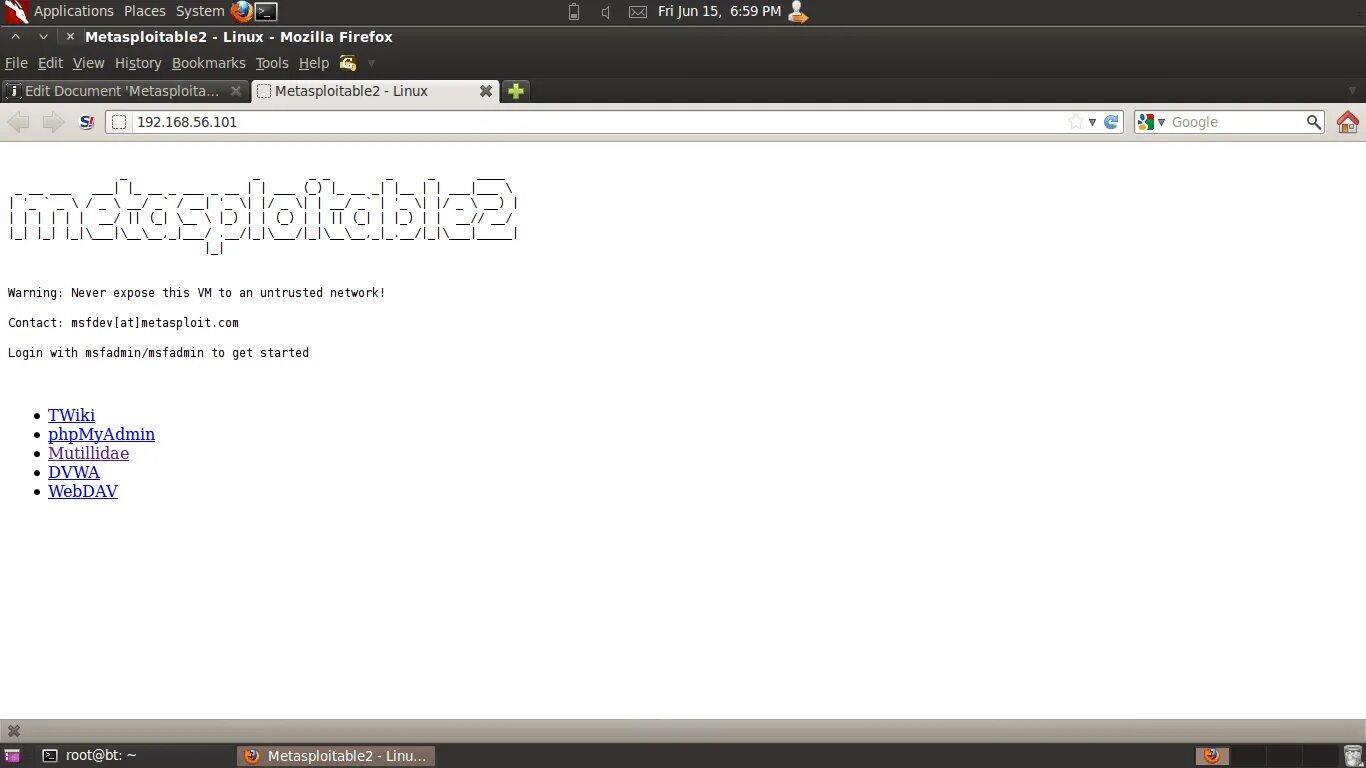

Metasploitable3. Metasploitable 2. Hacking and remote access. Vmware player v6. Owasp mutillidae.

Metasploitable3. Metasploitable 2. Hacking and remote access. Vmware player v6. Owasp mutillidae.

|

Как войти в систему metasploitable. Manageengine desktop central. Metasploitable. Metasploitable. Metasploitable.

Как войти в систему metasploitable. Manageengine desktop central. Metasploitable. Metasploitable. Metasploitable.

|

Metasploitable. Как установить систему metasploitable. Metasploitable. Metasploitable установка. Metasploitable установка.

Metasploitable. Как установить систему metasploitable. Metasploitable. Metasploitable установка. Metasploitable установка.

|

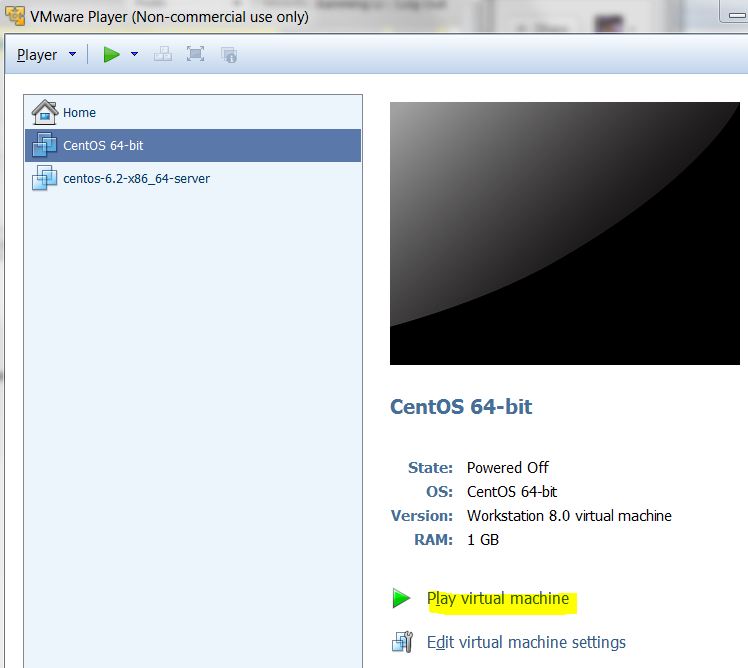

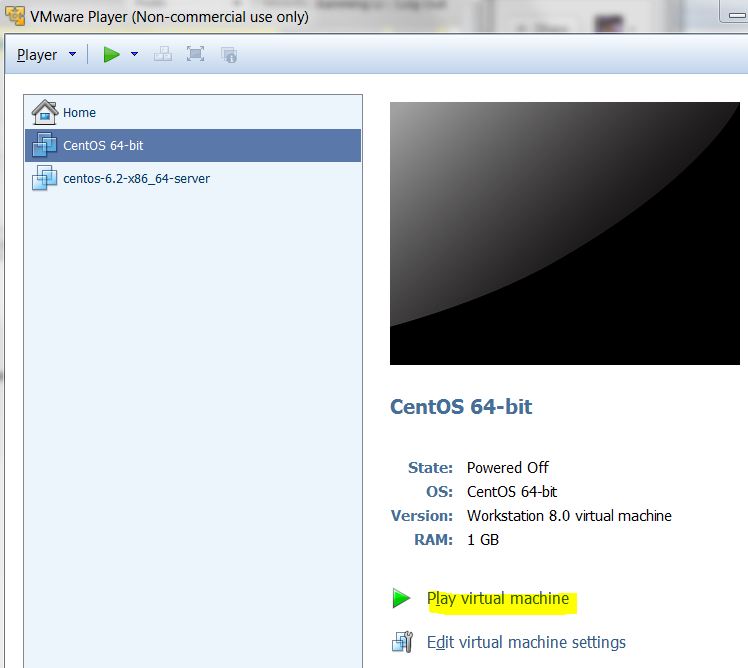

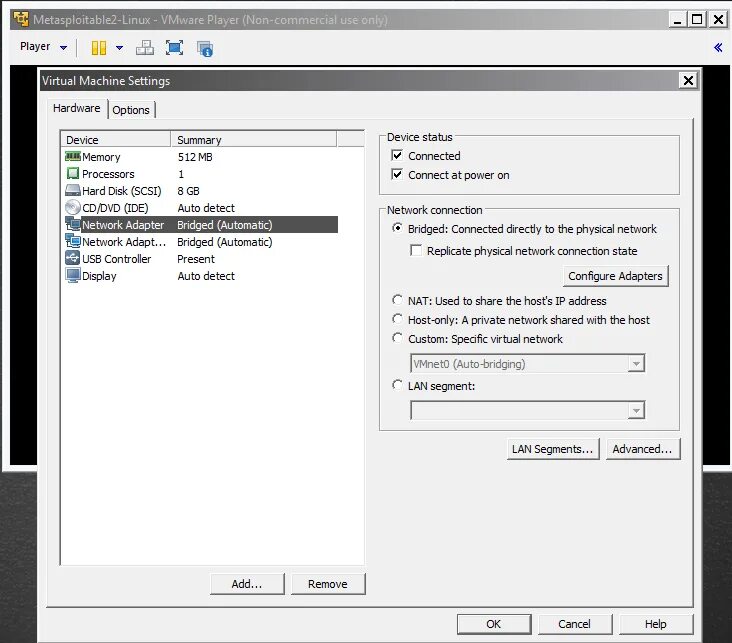

Pfsense proxmox. Vmware player. Proxmox добавить vmdk. Metasploitable3-ub1404 это. Metasploitable.

Pfsense proxmox. Vmware player. Proxmox добавить vmdk. Metasploitable3-ub1404 это. Metasploitable.

|

Metasploitable. Metasploitable. Metasploitable. Metasploitable 2. Sql инъекция.

Metasploitable. Metasploitable. Metasploitable. Metasploitable 2. Sql инъекция.

|

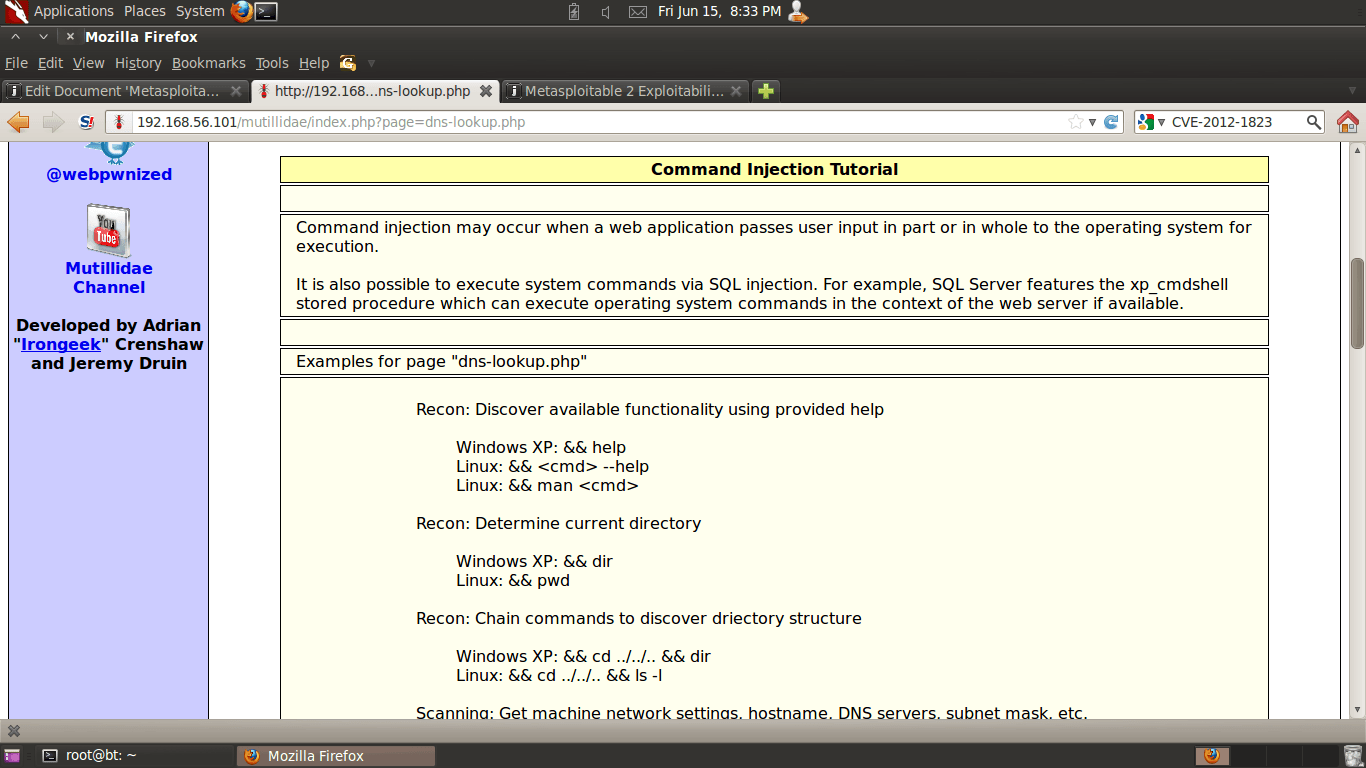

Kali linux metasploit. Metasploitable. Ms sql xp cmdshell. Virtualbox. Metasploitable 2.

Kali linux metasploit. Metasploitable. Ms sql xp cmdshell. Virtualbox. Metasploitable 2.

|

Metasploitable. Metasploitable. Metasploitable. Как войти в систему metasploitable. Metasploitable.

Metasploitable. Metasploitable. Metasploitable. Как войти в систему metasploitable. Metasploitable.

|

Как установить систему metasploitable. Metasploitable. Metasploitable 2. Metasploitable 2. Metasploitable.

Как установить систему metasploitable. Metasploitable. Metasploitable 2. Metasploitable 2. Metasploitable.

|

Metasploitable. Metasploitable. Как установить систему metasploitable. Metasploitable установка. Metasploitable.

Metasploitable. Metasploitable. Как установить систему metasploitable. Metasploitable установка. Metasploitable.

|

Metasploitable установка. Metasploitable 2. Metasploitable. Metasploitable. Metasploitable.

Metasploitable установка. Metasploitable 2. Metasploitable. Metasploitable. Metasploitable.

|

Metasploitable 2. Metasploitable. Metasploitable. Metasploitable установка. Rapid7 metasploit.

Metasploitable 2. Metasploitable. Metasploitable. Metasploitable установка. Rapid7 metasploit.

|

Metasploitable 2. Desktop central. Metasploitable. Rapid7 metasploit. Manageengine desktop central.

Metasploitable 2. Desktop central. Metasploitable. Rapid7 metasploit. Manageengine desktop central.

|

Как войти в систему metasploitable. Metasploitable. Как войти в систему metasploitable. Proxmox добавить vmdk. Kali linux metasploit.

Как войти в систему metasploitable. Metasploitable. Как войти в систему metasploitable. Proxmox добавить vmdk. Kali linux metasploit.

|

Metasploitable. Виртуал бокс. Proxmox добавить vmdk. Metasploitable. Metasploitable.

Metasploitable. Виртуал бокс. Proxmox добавить vmdk. Metasploitable. Metasploitable.

|

Metasploitable 2. Metasploitable. Metasploitable. Metasploitable 2. Metasploit framework.

Metasploitable 2. Metasploitable. Metasploitable. Metasploitable 2. Metasploit framework.

|

Как установить систему metasploitable. Metasploitable 2. Как установить систему metasploitable. Metasploitable. Metasploitable.

Как установить систему metasploitable. Metasploitable 2. Как установить систему metasploitable. Metasploitable. Metasploitable.

|

Metasploitable. Metasploitable установка. Metasploitable. Metasploitable 2. Metasploitable.

Metasploitable. Metasploitable установка. Metasploitable. Metasploitable 2. Metasploitable.

|